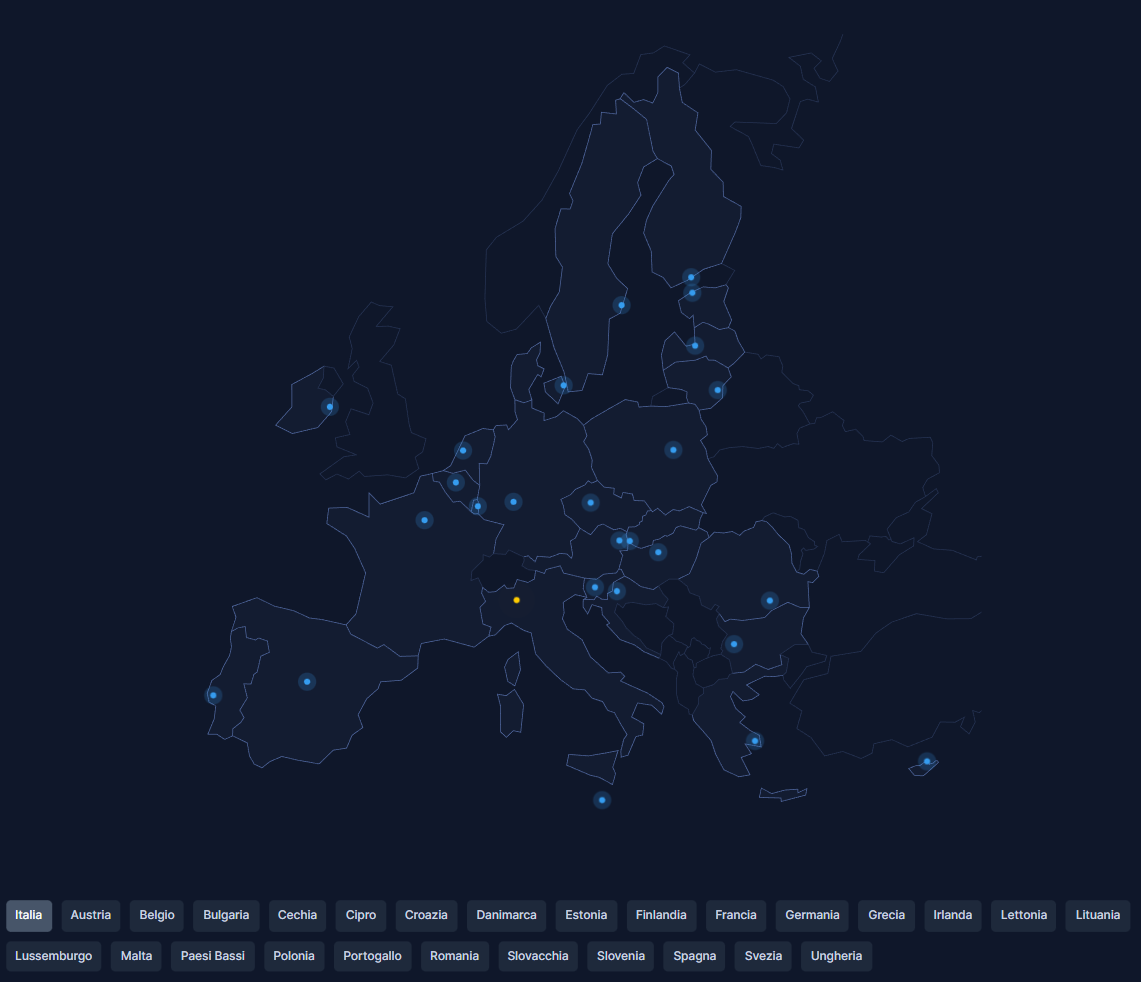

Il progetto è nato in Francia grazie all’impegno di dns0.EU un’associazione senza scopo di lucro con l’obiettivo di realizzare un servizio per la navigazione e la risoluzione dei domini sicuro e completamente in comunità europea, che quindi raccoglie i dati della nostra navigazione e li custodisce nel rispetto del GDPR e quindi della privacy degli utenti, ma non solo, c’è anche un servizio per i più piccoli, finalmente una risposta per i tutti quei genitori consapevoli che oggi i bambini devono necessariamente essere connessi con loro dispositivi e spesso senza nessun controllo genitoriale, ma che non voglio rinunciare alla sicurezza per i loro piccoli.

Il progetto ha visto il coinvolgimento di tutti i paesi dell’UE ed anche l’Italia ha i suoi nodi, ben due: il data center ML2 di Equinix e il Telecom Italia Sparkle, entrambi a Milano.

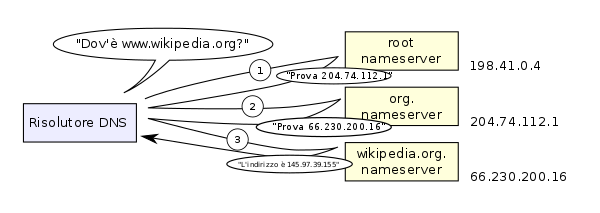

Cos’è un DNS? Letteralmente domain name system, non è altro che un protocollo che traduce le nostre richieste di navigazione che prevedono l’uso di nomi come miodominio.it in un indirizzo IP che identifica in maniera univoca il server presso il quale è reso disponibile il sito miodominio.it

Per chi volesse approfondire ecco il link di wikipedia.org https://it.wikipedia.org/wiki/Domain_Name_System.

QUALE SICUREZZA

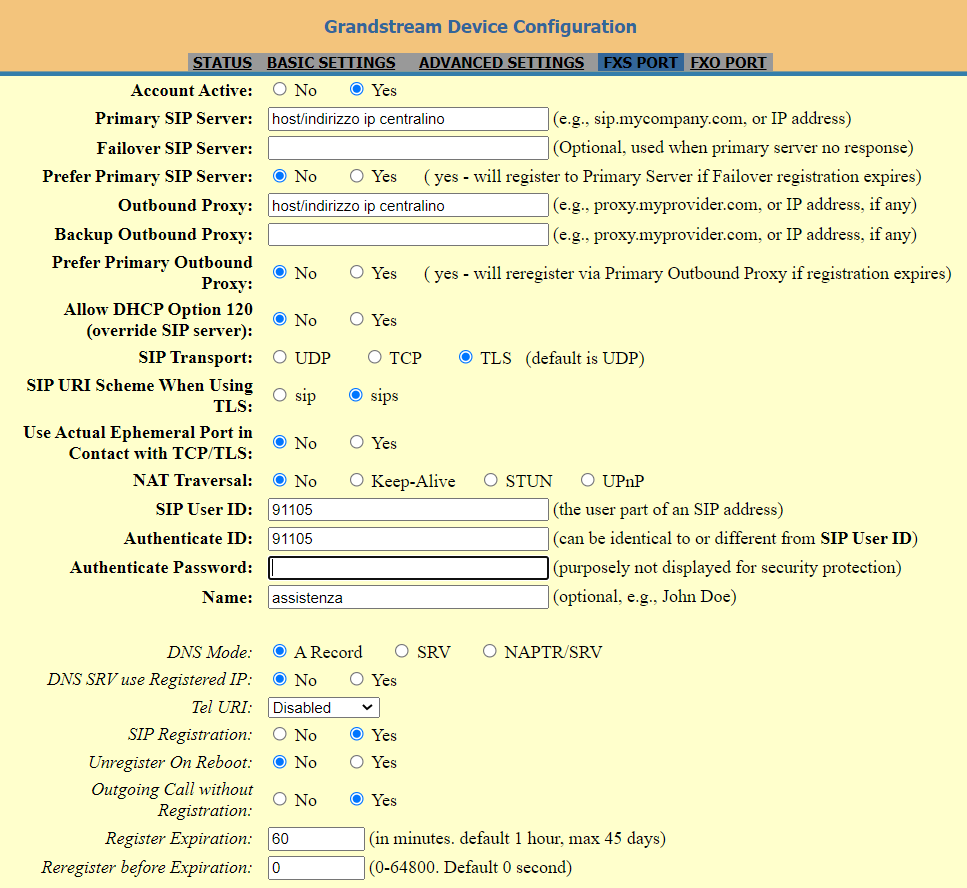

I filtri usati permetto di elevare il livello di sicurezza nella navigazione evitando così di raggiungere quei domini ritenuti pericolosi dalle regole euristiche definiti dal servizio, il che consente un filtro di primo livello per la cybersecurity implementabile anche per l’uso aziendale, sia per le postazioni lavoro che nei firewall e router per la navigazione, per queste implementazioni occorre però qualche competenza in più e pertanto è preferibile rivolgersi ad un tecnico IT. Vediamo invece come è possibile usare il servizio di DNS0 sui pc domestici e sui dispositivi mobili ed in particolare per quelli per i bambini grazie ad un servizio reso ad-hoc, che implementa filtri per bloccare l’accesso alla pirateria informatica, i siti per adulti o che contengono pornografia, ed i contenuti pubblicitari o video espliciti incorporati in siti web terzi.

VEDIAMO COME USARLO SU PC E DEVICE MOBILI

Ecco in breve gli indirizzi da utilizzare:

DNS0DNS0 KIDS

DNS Preferito 193.110.81.9 193.110.81.1

DNS Secondario 185.253.5.9 185.253.5.1

come implementarli:

WINDOWS macOS ANDOID iOS

Link per le configurazioni