Il beneficio Transizione 4.0 ha sostituito l’ Industria 4.0, ed è stato introdotto dal 2021. Con il nuovo piano Transizione sono state anche aumentate le aliquote ed il massimale annuo. Circolare 4E del 30/03/2017 AdE e MISE, L. di Bilancio 2021 n,178/2020 Art1, commi da 1051 a 1064. Beni strumentali interconnessi. Credito di imposta beni strumentali interconnessi aliquote:

– 50% (40% nel 2020) del valore dei beni materiali acquistati fino a 2,5 Milioni di euro

– 30% del valore dei beni materiali

acquistati oltre i 2,5 Milioni di euro

– 10% del valore dei beni materiali

per acquisti olter i 10ml fino a 20ml di euro.

– 20% (15% nel 2020) dei beni

immateriali (software) fino ad 1ml di euro.

Il credito di imposta può essere usato già del nell’anno dell’investimento, subito dopo l’avvenuta interconnessione dei beni. La misura non è tassata e può essere cumulata con altre agevolazioni a condizione che il cumulo non faccia superare il totale del costo sostenuto.

Adempimenti:

-

le imprese

che godono delle agevolazioni 2021 devono effettuare una

comunicazione

al Ministero dello sviluppo economico;

-

la perizia

giurata è

obbligatoria per beni di valore superiore o uguale a 300.000 euro

(nel 2020 era perizia semplice);

-

le fatture e

gli altri documenti relativi all’acquisizione dei beni agevolati

devono contenere l’espresso

riferimento alle

disposizioni dei commi da 1054 a 1058 dell’art.1 della Legge 178 del

30 dicembre 2020.

“Beni

agevolabili secondo l’art. 1 della legge n.160 del 2019 e legge 178

del 2020”

Compensazione:

F24 con codice

tributo istituito dalla AdE n. 3/E del 2021

Quote 3

annuali dall’anno di intreta in funzione dei beni.

Caratteristiche

dei beni e dei macchinari:

-

beni

materiali (macchine, attrezzature, ecc.) elencati in allegato A

della legge;

-

beni

immateriali (licenze, software, sistemi) elencati in allegato B

della legge, indispensabili per fare funzionare i beni materiali in

allegato A.

-

L’Allegato

A (beni materiali elenca

3 CATEGORIE di beni:

-

A1: beni

strumentali con funzionamento controllato da sistemi computerizzati

e/o gestiti tramite opportuni sensori e azionamenti (ad esempio

macchine per la produzione, imballaggio, lavorazione, macchine

utensili, ecc.);

-

A2: sistemi

per l’assicurazione della qualità e della sostenibilità (ad

esempio sistemi di sensori, sistemi per la tracciabilità dei

prodotti, ecc.);

-

A3:

dispositivi per l’interazione uomo macchina e per il miglioramento

dell’ergonomia e della sicurezza del posto di lavoro in logica 4.0

(ad esempio sistemi di sicurezza per prevenire infortuni, diminuire

errori ed aumentare l’efficienza).

-

L’Allegato

B (beni immateriali),

invece, come beni ammortizzabili prevede programmi e applicazioni

acquistati da aziende che già investono in beni materiale in logica

industria 4.0 (ad esempio software, sistemi e system integration,

piattaforme e applicazioni).

-

All’allegato

B

originario, la legge di bilancio 2018, ha aggiunto i seguenti beni:

-

sistemi di

gestione della supply chain finalizzata al drop shipping

nell’e-commerce;

-

software e

servizi digitali per la fruizione immersiva, interattiva e

partecipativa, ricostruzioni 3D, realtà aumentata;

-

software,

piattaforme e applicazioni per la gestione e il coordinamento della

logistica con elevate caratteristiche di integrazione delle attività

di servizio.

Le macchine in

elenco A1 devono avere tutte e 5 queste caratteristiche:

-

controllo per

mezzo di CNC e/o PLC (vedi nota 1 sotto);

-

interconnessione

ai sistemi informatici di fabbrica;

-

integrazione

con il sistema logistico della fabbrica e/o altre macchine;

-

interfaccia

uomo macchina semplice ed intuitiva;

-

rispondenza

ai più recenti standard in termini di sicurezza.

Caratteristiche

aggiuntive:

La macchina

deve avere almeno 2 caratteristiche tra queste 3 elencate:

-

sistemi di

telemanutenzione e/o telediagnosi e/o controllo in remoto;

-

monitoraggio

in continuo delle condizioni di lavoro e dei parametri di processo

mediante opportuni set di sensori e adattività alle derive di

processo;

-

caratteristiche

di integrazione tra macchina fisica e/o impianto con la

modellizzazione e/o la simulazione del proprio comportamento nello

svolgimento del processo (sistema cyberfisico) (vedi nota 2 sotto).

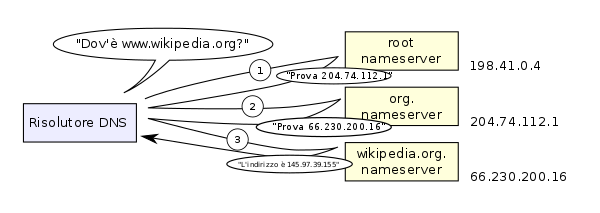

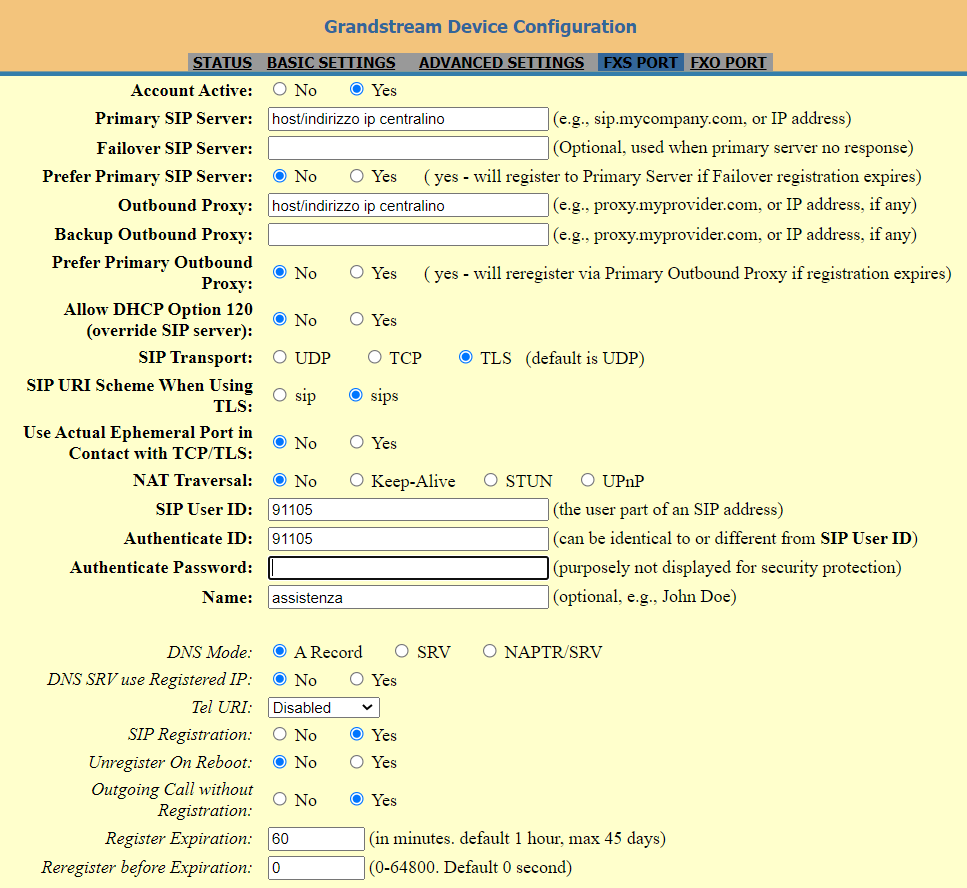

La Circolare

4E del 30/03/2017 ha chiarito che la caratteristica

dell’interconnessione ai sistemi informatici di fabbrica con

caricamento da remoto di istruzioni e/o part program è soddisfatta

se:

-

il bene

scambia informazioni con sistemi interni (es.: sistema gestionale,

sistemi di pianificazione, sistemi di progettazione e sviluppo del

prodotto, monitoraggio, anche in remoto, e controllo, altre macchine

dello stabilimento, ecc.) per mezzo di un collegamento basato su

specifiche documentate, disponibili pubblicamente e

internazionalmente riconosciute (esempi: TCP-IP, HTTP, MQTT, ecc.);

-

inoltre, il

bene deve essere identificato univocamente, al fine di riconoscere

l’origine delle informazioni, mediante l’utilizzo di standard di

indirizzamento internazionalmente riconosciuti (es.: indirizzo IP).

Come

accedere al beneficio:

L’impresa

deve acquistare i beni, materiali o immateriali, dal 16

novembre 2020

fino

al 31 dicembre 2021,

oppure deve emettere l’ ordine e pagare un acconto maggiore del 20%

entro il 31 dicembre 2021 e mettere in funzione il bene entro il 30

giugno 2022.

Le imprese

che si avvalgono di tali misure effettuano una comunicazione al

Ministero dello Sviluppo Economico (MISE).

Con apposito decreto direttoriale del Ministero dello sviluppo

economico sono stabiliti il modello, il contenuto, le modalità e i

termini di invio della comunicazione in relazione a ciascun periodo

d’imposta agevolabile.

L’agevolazione

verrà poi goduta dall’impresa come credito di imposta utilizzabile,

solo in compensazione con il mod. F24, in 3

quote annuali (erano

5 nel 2020) di pari importo a decorrere dall’anno di entrata in

funzione dei beni.

Per una spesa

fino a 300K euro basta una dichiarazione di atto notorio del legale

rappresentante

Per una spesa

superiore ai 300k euro serve una perizia tecnica asseverata o un

atestato di certificazione.

Occorre una

attestazione per ogni singolo bene.

L’attestazione

va fatta entro il periodo di imposta in cui il bene entra in funzione

e dal momento dell’interconnessione per beneficiare del 50% del

credito di imposta.